Uno dei principali miglioramenti della sicurezza che Apple ha apportato ai suoi dispositivi nel corso degli anni è il chip Secure Enclave, che crittografa e protegge tutti i dati sensibili memorizzati sui dispositivi.

Tuttavia, il mese scorso, tuttavia, gli hacker hanno affermato di aver trovato una vulnerabilità permanente in Secure Enclave, che potrebbe mettere a rischio i dati di iPhone, iPad e persino utenti Mac.

Che cos’è Secure Enclave?

Secure Enclave è un coprocessore di sicurezza incluso in quasi tutti i dispositivi Apple per fornire un ulteriore livello di sicurezza. Tutti i dati memorizzati su iPhone, iPad, Mac, Apple Watch e altri dispositivi della società sono crittografati con chiavi private casuali, accessibili solo da Secure Enclave. Queste chiavi sono uniche per ogni dispositivo e non vengono mai sincronizzate con iCloud.

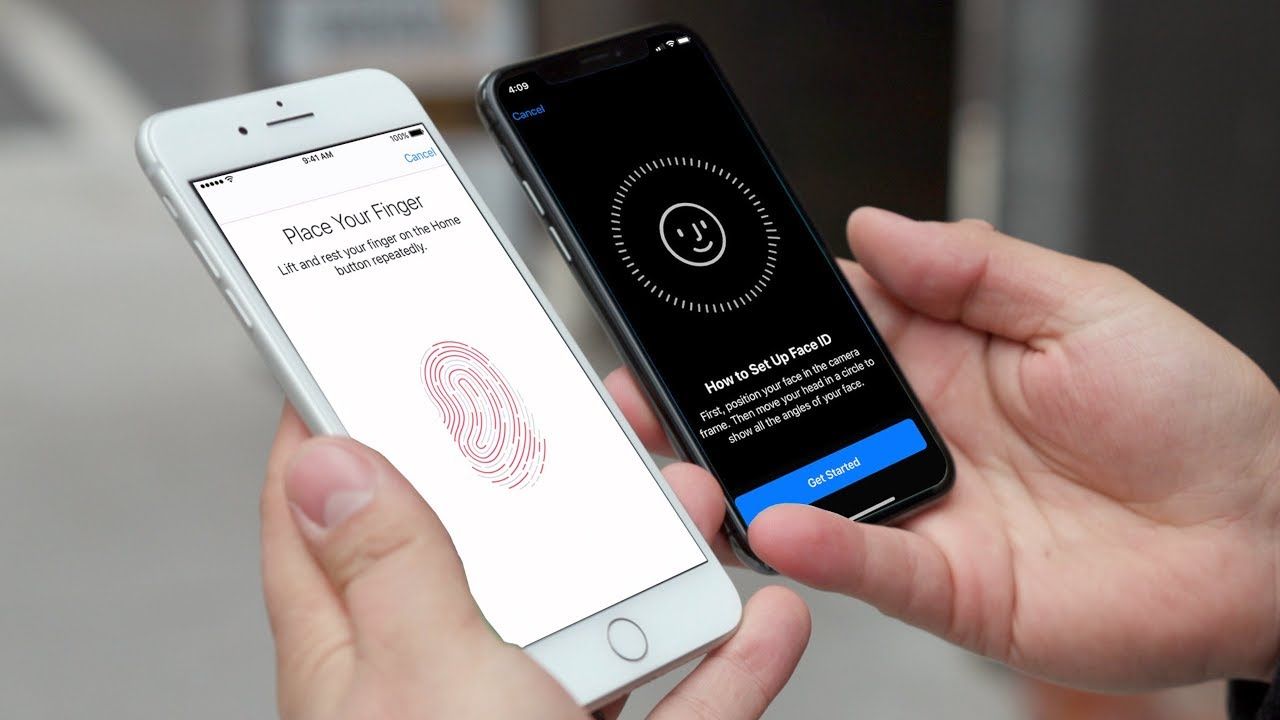

Oltre a crittografare i file, Secure Enclave è anche responsabile della memorizzazione delle chiavi che gestiscono dati sensibili come password, carta di credito utilizzata da Apple Pay e persino l’identificazione biometrica. Ciò rende più difficile per gli hacker ottenere l’accesso ai dati personali senza la password.

È importante notare che sebbene il chip Secure Enclave sia integrato nel dispositivo, funziona separatamente dal resto del sistema. Ciò garantisce che le app non abbiano accesso alle chiavi private, poiché possono solo inviare richieste per decrittografare dati specifici come l’impronta digitale per sbloccare un’app tramite Secure Enclave.

Anche su un dispositivo jailbreak con pieno accesso ai file interni del sistema, tutto ciò che è gestito da Secure Enclave rimane protetto.

Questi sono i dispositivi che attualmente dispongono del chip Secure Enclave:

- iPhone 5s e versioni successive

- iPad (5a generazione) e versioni successive

- iPad Air (1a generazione) e successive

- iPad mini 2 e versioni successive

- iPad Pro

- Mac con chip T1 o T2

- Apple TV HD (4a generazione) e successive

- Apple Watch Series 1 e successive

- HomePod

Cosa cambia con un exploit?

Questa non è la prima volta che gli hacker scoprono una vulnerabilità legate a Secure Enclave. Nel 2017, un gruppo di hacker è stato in grado di decrittografare il firmware Secure Enclave per esplorare il funzionamento del componente. Tuttavia, non sono stati in grado di accedere alle chiavi private, quindi non c’erano rischi per gli utenti.

Ora, secondo quanto riferito, gli hacker cinesi del team Pangu hanno scoperto un exploit “non raggiungibile” sul chip Secure Enclave di Apple che potrebbe portare alla violazione della crittografia delle chiavi di sicurezza private. Questo significa che la vulnerabilità è stata rilevata nell’hardware e non nel software, quindi probabilmente non c’è nulla che Apple possa fare per risolverlo sui dispositivi che sono già in circolazione.

The Team Pangu has found an “unpatchable” vulnerability on the Secure Enclave Processor (SEP) chip in iPhones. https://t.co/9oJYu3k8M4

— RIVER (@wugeej) July 29, 2020

Non sappiamo possano fare esattamente gli hacker con questa specifica vulnerabilità, ma avere pieno accesso al Secure Enclave potrebbe anche significare avere accesso a password, carte di credito e molto altro. L’unica cosa che sappiamo finora è che questa vulnerabilità in Secure Enclave colpisce tutti i chip Apple dall’A7 all’A11 Bionic, simile all’exploit checkm8 che consente il jailbreak per quasi tutti i dispositivi iOS fino a iPhone X.

Anche se Apple ha già risolto questa violazione della sicurezza sui chip A12 e A13 Bionic, ci sono ancora milioni di dispositivi con chip A11 Bionic o chip precedenti che potrebbero essere interessati da questo exploit. L’impatto che questa vulnerabilità di sicurezza avrà sugli utenti sarà probabilmente noto nei prossimi mesi.

Tuttavia, per utilizzare questo tipo di exploit gli hacker devono avere accesso fisico al dispositivo per ottenere dati, quindi è improbabile che qualcuno sia in grado di accedere al dispositivo da remoto. È probabile che le agenzie governative utilizzeranno questa violazione della sicurezza su dispositivi sequestrati per estrarre i dati.

- Filtra:

- Tutte

- Apple

- Minimo Storico

- Alimentari e cura della casa

- Amazon

- Auto e moto

- Bellezza

- Casa e cucina

- Commercio

- Dispositivi amazon

- Dispositivi amazon & accessori

- Elettronica

- Fai da te

- Giardino e giardinaggio

- Giochi e giocattoli

- Illuminazione

- Informatica

- Moda

- Prodotti per animali domestici

- Salute e cura della persona

- Sport e tempo libero

- Videogiochi

Leggi o Aggiungi Commenti